Bonjour à tous et à toutes, nouveau bulletin de sécurité concernant IBM i Access Client Solutions (ACS).

La plateforme/interface indépendante est vulnérable au vol d’informations d’identification à distance lorsque NTLM est activé sur les postes de travail Windows.

Pour rappel NTLM (New Technology LAN Manager) est une suite de protocoles de sécurité Microsoft destinés à assurer l’authentification, l’intégrité et la confidentialité des utilisateurs, c’est aussi le successeur du protocole d’authentification de Microsoft LAN Manager (LANMAN), un ancien produit Microsoft.

Bien que NTLM soit considéré comme un protocole ancien il reste utilisé dans de nombreux environnements et est toujours pris en charge par des systèmes d’exploitation Windows modernes. Cependant comme tout ancien protocole, il est aujourd’hui sujet à des attaques par relais et par ce biais certains mots de passe peuvent être facilement forcés à l’aide de matériels modernes, ce qui rend ce protocole peu fiable.

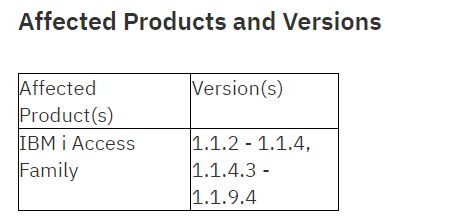

L’activation de NTLM sur ACS le rend donc vulnérable au vol de données à distance (CVE-2024-22318).

En effet comme l’ACS autorise les chemins UNC (Universal Naming Convention) dans ses fichiers de configuration, si un chemin est modifié pour pointer vers un serveur hostile, le hash NTLM peut être récupéré pendant l’authentification. Le système Windows tentera ensuite de s’authentifier en utilisant la session de l’utilisateur actuel et le serveur hostile pourrait capturer les informations hachées NTLM. ( pour plus d’informations : https://lnkd.in/dfBVbir3 )

Cette faille comporte un risque CVSS de base 5.1 et par mesure de sécurité nous vous conseillons fortement de désactiver NTLM sur les postes de travail. À bientôt !