📢 IBM a publié un nouveau bulletin de sécurité concernant IBM® SDK Java™ Technology Edition et IBM® Runtime Environment Java™ utilisés par IBM i.

🚨 Deux vulnérabilités majeures ont été identifiées :

✔️ Déni de service partiel via les composants Networking & Serialization [CVE-2024-21208 & CVE-2024-21217]

✔️ Erreur de calcul de longueur de chaîne dans Eclipse OpenJ9 [CVE-2024-10917]

⚠️ Détails des vulnérabilités

🔴 CVE-2024-21208 & CVE-2024-21217 – Déni de service partiel (DoS)

🔹 Impact : Un attaquant non authentifié ayant accès au réseau via plusieurs protocoles peut exploiter cette vulnérabilité dans Java SE.

🔹 Comment ? La faille touche les composants Networking et Serialization, ce qui peut compromettre la plateforme en provoquant un déni de service partiel.

🔹 Score CVSS : 3.7 / 10

🔴 CVE-2024-10917 – Problème dans JNI GetStringUTFLength (Eclipse OpenJ9)

🔹 Impact : Dans les versions inférieures à 0.47 de Eclipse OpenJ9, la fonction JNI GetStringUTFLength peut renvoyer une valeur incorrecte lorsqu’elle est encapsulée.

🔹 Correction : Depuis la version 0.48, la valeur retournée est correcte, mais peut être tronquée.

🔹 Score CVSS : 5.3 / 10

📌 Source officielle : 🔗 Bulletin de sécurité IBM

🛠️ Comment corriger ces failles ?

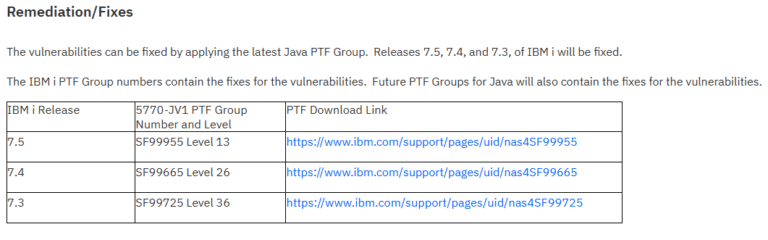

💡 IBM recommande d’appliquer immédiatement les correctifs applicatifs adaptés à votre IBM i :

(voir pièce jointe 📎)

✔️ Mettez à jour vos versions Java pour éviter tout risque d’exploitation.

✔️ Vérifiez la version de votre JVM et assurez-vous qu’elle est au minimum en version 0.48.

⚠️ Ne tardez pas à appliquer ces correctifs pour renforcer la sécurité de votre système !

⚡ Agissez maintenant pour sécuriser votre environnement IT avec STR-iCT !

🔐 Restez informé des dernières alertes cybersécurité ! 🚀