⚠️ Plusieurs vulnérabilités majeures ont été découvertes dans OpenSSH utilisé par IBM i. Ces failles exposent les systèmes à des risques d’attaque par temporisation sur les mots de passe, de race condition sur le serveur SSHD, ainsi que de consommation mémoire non contrôlée pouvant entraîner un déni de service.

➡️ Certaines de ces vulnérabilités permettent à un attaquant non authentifié et distant d’exploiter la faille, ce qui en augmente la dangerosité.

Voici un résumé des failles :

CVE-2024-39894

📌 Timing Attack sur la saisie de mot de passe (ObscureKeystrokeTiming)

➤ Risque d’attaque par analyse temporelle lors de l’entrée de mot de passe (ex. sudo, su).

🧠 Score CVSS : 7.5

Gravité : Élevée

CVE-2024-6387

📌 Race Condition dans sshd (régression CVE-2006-5051)

➤ Permet à un attaquant non authentifié et distant de manipuler la gestion de signaux du serveur SSHD.

🧠 Score CVSS : 8.1

Gravité : Élevée / Critique

CVE-2025-26466

📌 Consommation mémoire incontrôlée (Ping/Pong flooding)

➤ Envoi massif de paquets exploitables par un client malveillant → déni de service (DoS) sur le serveur.

🧠 Score CVSS : 5.9

Gravité : Modérée

💡 Actions Recommandées

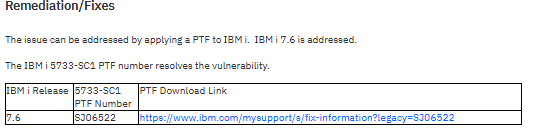

👉 Il est fortement recommandé d’appliquer sans délai les correctifs PTF fournis par IBM afin de limiter les risques d’exploitation, en particulier pour la vulnérabilité CVE-2024-6387 (8.1) qui constitue un risque critique.

🔗 Lien officiel IBM Security Bulletin 🔗

Agissez maintenant pour sécuriser votre environnement IT avec STR-iCT !

🔐 Restez informé sur les dernières alertes cybersécurité !