🚨 Gravité : de Modérée à Critique! (CVSS jusqu’à 8.1/10) — Plusieurs vulnérabilités ont été découvertes dans IBM Java SDK et IBM Java Runtime for i, impactant directement la sécurité des environnements Java utilisés par IBM i.

➡️ Ces failles peuvent permettre à un attaquant non authentifié, via un accès réseau, de prendre le contrôle de l’environnement Java, de manipuler des données sensibles, ou de contourner les contrôles d’accès.

🔎 Résumé des failles :

🔥 CVE-2025-50106

📌 Remote Code Execution — Composant 2D

💥 Un attaquant distant non authentifié peut exploiter la vulnérabilité pour compromettre totalement l’environnement Java ciblé.

🧠 CVSS : 8.1 — Gravité : Critique!

🔥 CVE-2025-30749

📌 Remote Code Execution — Composant 2D

⚡ Exploitable via multiples protocoles réseau — prise de contrôle possible de l’environnement Java (JVM).

🧠 CVSS : 8.1 — Gravité : Critique!

🟡 CVE-2025-30761

📌 Désérialisation de données non fiables — Composant Scripting

🧾 Un attaquant pourrait modifier ou supprimer des données critiques à travers des API vulnérables.

🧠 CVSS : 5.9 — Gravité : Modérée

🟢 CVE-2025-30754

📌 Contrôles d’accès insuffisants — Composant JSSE

👀 Risque d’accès non autorisé en lecture, modification ou suppression partielle de données.

🧠 CVSS : 4.8 — Gravité : Faible à Modérée

✔️ Correctifs

⚠️ Correctifs & action immédiate (TRÈS IMPORTANT)

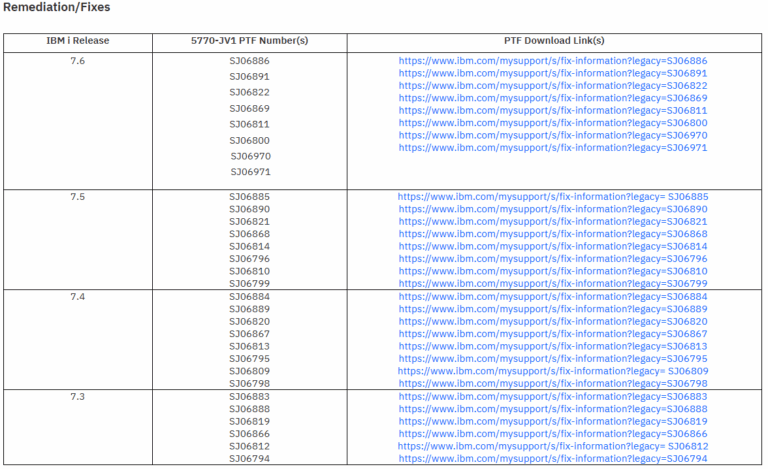

IBM publie 8 correctifs PTF à appliquer sur la machine pour corriger l’ensemble de ces vulnérabilités. Les PTFs sont différents en fonction de la version d’IBM i ; il est donc indispensable de :

- Identifier précisément la version d’IBM i en production.

- Consulter la capture d’écran en image mise en avant de ton article : elle contient le mapping PTF ↔ version d’IBM i (numéros PTF par version).

- Appliquer les 8 PTF correspondants à la version ciblée (ordre recommandé dans le bulletin IBM).

- Redémarrer les services/JVM si le bulletin l’indique, puis valider le bon fonctionnement applicatif.

- Surveiller les logs et l’activité réseau après patch pour détecter toute tentative d’exploitation antérieure.

👉 Priorité absolue : applique en priorité les PTF pour CVE-2025-50106 et CVE-2025-30749 (RCE). Ne pas attendre — ces failles permettent une compromission totale de l’environnement Java.

✅ Recommandations

- ⚠️ Priorité absolue : appliquer immédiatement les correctifs PTF pour les failles CVE-2025-50106 et CVE-2025-30749, permettant une exécution de code à distance (RCE).

- 🧰 Mettre à jour les environnements Java vulnérables à la dernière version sécurisée.

- 🔐 Renforcer les contrôles d’accès et limiter les entrées provenant de sources non fiables.

🔗 Lien officiel IBM Security Bulletin 🔗

Agissez maintenant pour sécuriser votre environnement IT avec STR-iCT !

🔐 Restez informé sur les dernières alertes cybersécurité !