Une nouvelle vague de vulnérabilités impacte IBM Java SDK et IBM Java Runtime utilisés par IBM i. Plusieurs failles touchent des composants essentiels de Java, dont certaines permettent potentiellement une exécution de code à distance (RCE).

➡️ En clair : si votre partition utilise Java, cette alerte vous concerne directement.

🔍 1. Résumé des vulnérabilités

IBM signale quatre failles affectant les environnements Java embarqués sur IBM i :

- CVE-2025-50106 – Remote Code Execution (CVSS 8.1)

- CVE-2025-30749 – Remote Code Execution (CVSS 8.1)

- CVE-2025-30761 – Deserialization of Untrusted Data (CVSS 5.9)

- CVE-2025-30754 – Improper Access Control (CVSS 4.8)

👉 Deux vulnérabilités sont critiques (8.1/10) et doivent être traitées en priorité.

🚨 2. Niveau de criticité : Élevé

Les vulnérabilités RCE (Remote Code Execution) permettent, dans certaines conditions, à un acteur non authentifié d’exécuter du code à distance sur les environnements Java vulnérables.

🔒 Cela touche :

- Les systèmes utilisant Java SE 8, 11, 17, 21 ou 24

- Les environnements Java pouvant charger du code non fiable (Web Start, applets, web services, API 2D)

⚠️ Pourquoi c’est dangereux ?

- Une faille RCE peut permettre la prise de contrôle complète d’applications Java.

- Les vulnérabilités de désérialisation et d’accès non autorisé peuvent permettre :

- modification de données sensibles,

- accès à des informations internes,

- perturbations dans la JVM.

🔔 Bref : la combinaison de ces failles justifie une mise à jour très rapide.

🧩 3. Détails des CVE

🔥 CVE-2025-50106 (CVSS 8.1) – Exécution de code à distance

Une vulnérabilité affectant le composant 2D d’Oracle Java permet à un attaquant non authentifié d’exécuter du code via différents protocoles.

→ Impact : Confidentialité, intégrité et disponibilité compromises.

🔥 CVE-2025-30749 (CVSS 8.1) – Remote Code Execution

Même composant (2D) et impact similaire, pouvant mener à une prise de contrôle complète de l’environnement Java.

⚠️ CVE-2025-30761 (CVSS 5.9) – Désérialisation de données non fiables

Peut permettre la modification non autorisée de données critiques via l’exploitation d’APIs dans le composant “Scripting”.

⚠️ CVE-2025-30754 (CVSS 4.8) – Contrôles d’accès incorrects

Une faille dans JSSE permettant des accès non autorisés (lecture, insertion, mise à jour ou suppression partielle de données JVM).

🛠️ 4. Correctifs : application des PTF requis

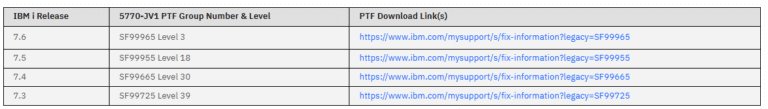

Comme pour les alertes précédentes, IBM publie une série de PTF spécifiques à chaque version IBM i afin de corriger l’ensemble de ces vulnérabilités Java.

✳️ Il faudra appliquer un groupe de PTF Java complet (en général : groupe Java + groupe de cumuls).

✳️ Les numéros exacts de PTF dépendront de votre version (7.3 / 7.4 / 7.5).

📸 Tu peux indiquer que la capture d’écran fournie dans ton article contiendra les PTF exacts à installer.

⏳ À appliquer dès que possible, surtout si vos applications Java sont exposées via réseau ou utilisent des composants 2D / Web Start / applets.

🎯 5. Recommandations immédiates

✔️ Vérifier la version Java installée sur la partition.

✔️ Appliquer les PTF du groupe Java correspondants à votre release IBM i (voir tableau dans ton image).

✔️ Redémarrer les sous-systèmes Java si nécessaire.

✔️ Si des applications Java chargent du contenu externe → isolement ou limitation temporaire recommandée.

📌 6. Conclusion

Entre les failles RCE critiques (8.1) et les vulnérabilités d’accès non autorisé, cette alerte nécessite une réaction rapide de toute équipe IBM i utilisant Java.

Mettre à jour Java via les PTF IBM constitue la seule mesure fiable pour supprimer ces risques.

source 🔗l IBM Security Bulletin 🔗

Agissez maintenant pour sécuriser votre environnement IT avec STR-iCT !

🔐 Restez informé sur les dernières alertes cybersécurité !